ゼロトラストセキュリティとは?歴史から紐解く正しい概念を徹底解説

- 投稿日:2021 - 2 - 16

- 更新日:2024 - 6 - 19

ITセキュリティの分野で「ゼロトラスト」という言葉を耳にするようになりました。ゼロトラストは近年のセキュリティインシデントの傾向やテレワーク拡大の流れの中で無視できない考え方です。

この記事では、ゼロトラストセキュリティの歴史と背景、存在する脅威とゼロトラストに基づく具体的なセキュリティ対策などについて解説していきます。

ゼロトラストとは?

「ゼロトラスト」とは、2010年に当時アメリカの調査会社フォレスターリサーチ(Forrester Research)の調査員だったジョン・キンダーバーグ氏により提唱された概念です。ネットワークの外部・内部を問わず「全ての通信を信頼しない」ことを前提に、社内のシステムやデータへの全ての通信を厳格に検証したうえでアクセスを許可するという考え方です。

その後、2018年には同じくフォレスターリサーチ社が、ゼロトラスト導入のためのフレームワーク「ゼロトラストエクテンデット(ZTX)」を発表しました。同社はZTXのなかで7つの拡張要件を整理しています。現在のゼロトラストの概念に基づいてシステム開発などを行うベンダーの多くが、この7つの要件に各々のサービスをマッピングし、顧客への提案などに活用しています。

2020年には、米国標準技術研究所(NIST)がゼロトラストアーキテクチャを再整理しました。NISTが公開したSP800-207「ゼロトラストアーキテクチャ」はサービスマップ化したZTXよりも、より本質的にゼロトラストの概念を示しています。

ゼロトラストの概念を本質的に捉えたNIST提唱の7原則

NISTはゼロトラストアーキテクチャの7つの原則として、以下を提唱しています。

・全てのデータとサービスはリソースと識別する

・ネットワークの場所に関係なく全ての通信を保護する

・リソースへのアクセスはセッション単位で付与する

・リソースへのアクセスは動的ポリシーにて決定する

・全てのリソースの状態とセキュリティ動作を監視・測定する

・アクセスを許可する前に厳格に認証・認可する

・可能な限りのリソースの情報を収集しセキュリティを改善する

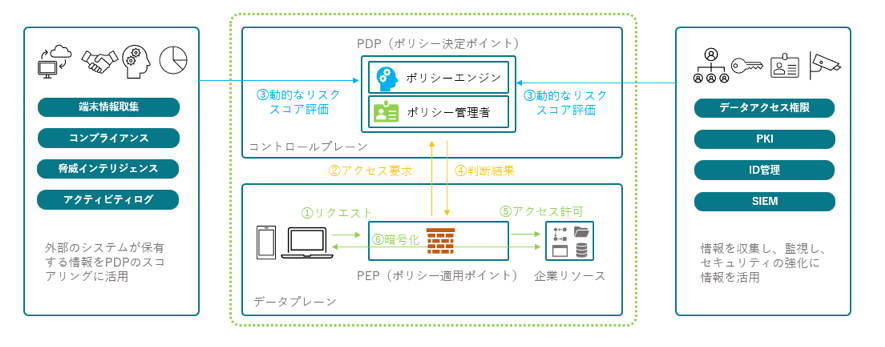

このように、ゼロトラストでは過去の実績や結果を信頼せずに、全てのアクセスを都度検証するセキュリティモデルとなっています。具体的には、リクエストの都度、各システムにアクセスを要求し、ポリシーアドミニストレーターが通信を検証します。アクセスを許可するかどうかはポリシーエンジンのスコアリング評価によって動的に検証され、必要な認証レベルや検証範囲が認可される仕組みです。

上記のような仕組みでは、データプレーンとコントロールプレーンの間で都度アクセス要求と検証結果のやりとりが行われます。そのため、データプレーンとコントロールプレーンの組み合わせはゼロトラストの中核ともいえるでしょう。

また、通信を動的に検証するためにはさまざまな情報を収集してスコアリングに活用し、ポリシーを決定しなければなりません。そのため、スコアリングに必要な情報を収集するサービスも、ゼロトラストのツールとして重要な役割を担います。

ゼロトラストの考え方が求められる背景

このようなゼロトラストのアプローチが登場したのは、「高度化するサイバー攻撃から境界を完全に守ることが難しくなっていること」や、「組織内部の不正によって生じるセキュリティ事故」といった問題があるからです。

近年のビジネスシーンにおけるシステムの在り方が大きく変わり、それに伴ってゼロトラストの考え方が注目を集めるようになりました。

例えば、企業ではクラウドサービスを利用した業務システムを構築するようになりました。これにより、社内外に多くの境界が生まれ、境界線における認証の管理や防御が難しくなっています。

また、モバイルデバイスの高性能化やWebサービスの高品質化によって、組織が承認していないデバイスや外部サービスを利用する「シャドーIT」といった問題が顕在化しています。従業員が許可なく持ち出した情報が漏えいしてしまったり、セキュリティ管理ができていない外部サービスなどを利用したためにマルウェア感染や悪意のある攻撃を受けたりなど、リスクが大きくなります。

さらに、働き方改革や新型コロナウイルスの感染拡大によってテレワークが普及したこともゼロトラストの考え方が求められる要因となりました。テレワーク対応のために、個人のデバイスを仕事に利用する「BYOD」を採用する企業も増え、企業のシステムやビジネスはリアル拠点からオンラインへその舞台を移しつつあります。同時に、紙資料の電子化も進み、クラウド上やそれぞれのデバイスに保存されるようになっています。こうした変化の中で守るべき対象・範囲は拡大し、従来の境界型セキュリティモデルが通用しなくなりつつあるのです。

存在する脅威とゼロトラストセキュリティでの対策

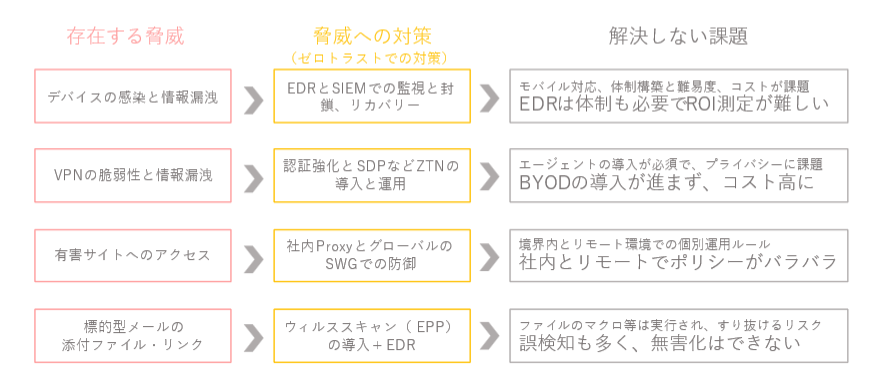

以下の図は、存在する主な脅威と、それをゼロトラストセキュリティサービスでの対策を整理したものです。さらにゼロトラストセキュリティサービスを単純に導入するだけでは、解決できない主な課題も整理しました。

デバイスのウイルス感染と情報漏えい

デバイスのウイルス感染を防ぐには、エンドポイントに不審な動きがないか常時監視するEDRや、あらゆる機器のログを解析して脅威を検知するSIEMが役立ちます。

しかし、EDRやSIEMはSOCやCSIRTチームの体制構築またはアウトソースが前提になるため、導入や運用も高負荷で、実際には少ないマルウェア感染のリスクとのROIが測りづらい現実があります。また、高額なコストがかかるため中堅、中小企業での導入は現実的に難しい状況にあるといえます。

VPNの脆弱性と情報漏えい

VPNには、「VPNゲートウェイを突破されると社内ネットワークの広範囲に被害が出る」という課題があります。この課題に対しては、通信のたびに認証してネットワークを確立するSDPが有効です。しかし、実態としてはVPNのクラウド化であり、端末側にVPNエージェントが必要になります。会社支給の端末には向いているセキュリティですが、プライバシーの観点からBYODには向かないため、コストとしての課題が残ります。

有害サイトへのアクセス

有害サイトへのアクセスは、社内プロキシとSWGのフィルタリング機能で防御します。

しかし、社内とリモートアクセスの環境でポリシーが異なるだけでなく、オンプレミスのシステム認証方式を統合できなかったり、セキュリティポリシーが統一できなかったり、運用ルールがバラバラなケースが見受けられます。そのため、十分に有害サイトへのアクセスを防ぐことが難しくなります。

標的型メールの添付ファイル・リンク

悪意のある添付ファイルやリンクが挿入された標的型攻撃メールへの対策には、ウイルススキャン(EPP)とEDRの組み合わせが有効です。EPPがウイルスの感染防止、EDRが万が一感染した場合の検知やリカバリーを行い、被害を最小限に抑えます。

しかし、添付ファイルのマクロやリンクを実行してしまうリスクや誤検知も多く、実質的に100%の無害化は困難です。

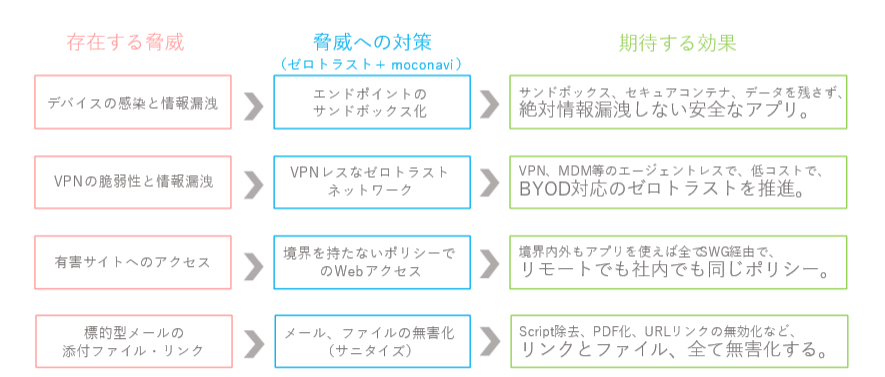

ゼロトラスト+「moconavi」でセキュリティの脅威と本気で向き合おう

ゼロトラストセキュリティは、「全ての通信を信頼しない」ことを前提とする考え方で、ネットワークの境界内外を意識せず全ての通信に対して都度検証を行なったうえでアクセスを許可します。

しかし、先ほど整理したように解決しきれない課題があるのが現状です。それぞれの課題に対し、ゼロトラストの概念に基づくセキュリティ対策を施したリモートアクセスサービス「moconavi」を組み合わせることで解決できます。それぞれの課題に対して、moconaviのアプローチについてご紹介します。

エンドポイントのサンドボックス化

デバイスの感染と情報漏えいに対して、moconaviによるエンドポイントのサンドボックス化が有効です。これにより、さらにマルウェア感染のリスクを低減し、データも残さないので、完全な情報漏えい対策を実現することができます。

VPNレスなゼロトラストネットワーク

VPNの脆弱性と情報漏えいについては、VPNレスなゼロトラストネットワークで防ぎます。

moconavi独自のデバイス認証機能を持っており、OKTAやHENNGEなどの外部SSOと連携することも可能です。デバイス証明書を用意する必要がなく、利用するデバイスを制限できます。

さらにmoconaviアプリからのインターネットアクセスは、moconaviクラウドセンターが終端しますので、セキュリティウェブゲートウェイのように通信を制御することができるのもポイントです。

低コストかつ短期導入でBYOD対応のゼロトラスト環境を構築できます。

境界をもたない柔軟なWebアクセスの提供

有害サイトへのアクセスについては、moconavi経由で認証を統合することで社内外の統一したポリシーでのWebアクセスで防御します。

SAMLやOAuthに生体認証だけでなく、ADやLDAP、RADIUSなどのレガシーな認証方式にも対応しているので、オンプレにもクラウドにもアクセス可能です。

moconaviアプリからの全てのインターネット通信はmoconaviクラウドセンターに集約し、そこから各種SaaSやオンプレミスシステムに対する、ゼロトラストなハイブリッドアクセスを実現します。

moconaviは各種SaaSを適切に利用するためのアクセス監視や制御、管理を行うCASBのような機能とオンプレミスシステムへの集中的なアクセス制御をソフトウェアベースで行うSDPのような機能を有しています。

メールの添付ファイルを無害化

標的型メールの添付ファイルやリンクへの対策として、moconaviはメールや添付ファイルを無害化するため、どの経路からきたファイルも安全に扱うことができます。

悪意あるメールのURLリンクを無効化、全てのファイルをPDF化するなど、メールに含まれる有害な情報、データを無害化することで標的型攻撃を完全に封じ込めます。

moconaviの最大の特長は「端末や通信経路にデータが残らない」という点です。

様々なエンドポイントセキュリティ対策方法があるなかで、端末にデータが残らないというmoconaviの長所は、情報漏えいリスクを完全に封じ込めるセキュリティ対策です。

無料トライアルも実施していますのでぜひお気軽にお試しください。

無料トライアルはこちら

その対策は間違っている!? 誤解だらけのゼロトラスト

テレワークの安全を守るために

企業のセキュリティ担当者さまに向けて、改めてゼロトラストを解説いたします。

ゼロトラストでできること、できないことを整理し、理想的な対策についても紹介していますので、ぜひご一読ください。