標的型攻撃とは? 手法や被害事例、セキュリティ対策の方法を解説

- 投稿日:2022 - 11 - 1

- 更新日:2023 - 10 - 31

近年、サイバー攻撃の手口は多様化・巧妙化しています。

なかでも“標的型攻撃”は情報セキュリティにおける脅威の一つとなっており、日本の企業が被害を受けたケースも頻発しています。

情報システムの停止による損失や重要情報の漏えいによる企業イメージの失墜などのリスクを防ぐために、企業には情報セキュリティの対策が求められます。

この記事では、標的型攻撃の基礎知識や被害事例、企業ができるセキュリティ対策の取り組みについて解説します。

標的型攻撃とは

標的型攻撃とは、特定の組織を狙って行われるサイバー攻撃の一つです。

不特定多数を対象とした攻撃とは異なり、明確なターゲットに対して機密情報や知的財産、アカウントのID・パスワードを盗取して金銭的利益を得たり、嫌がらせをしたりすることなどを目的に行われます。

業務に関連する件名や内容、日頃からやり取りをしている宛先などを記載したメールを送信することで、受信者をだまそうとする手口が主流となっています。

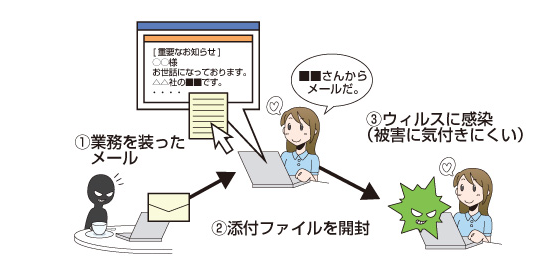

▼メールを用いた標的型攻撃の例

画像引用元:総務省『標的型攻撃への対策』

従来では、主に府省庁と大手企業がターゲットとされていましたが、近年では地方公共団体や中小企業も標的型攻撃の対象とされるようになり、深刻な問題となっています。

標的型攻撃の型

標的型攻撃には、速攻型と潜伏型の2つの型があります。

▼速攻型と潜伏型の特徴

| 型 |

特徴 |

| 速攻型 | ウイルスに感染させたあとすぐに攻撃を仕掛けて、短時間で重要情報を盗み取る |

| 潜伏型 | ウイルスに感染させた端末を踏み台として、さらに重要な機密情報にアクセスできる端末へと攻撃を繰り返し、長期間潜伏しながら情報を盗み取る |

速攻型では、1回の攻撃を最小限に抑えながら、一度または数回に分けて攻撃が実施されることが特徴です。ウイルスに感染後は即座に情報を抜き取られるため、比較的異常に気がつきやすいといわれています。

これに対して潜伏型は、より価値のある機密情報を狙って、ウイルスの感染に気づかれないように潜伏しながら感染場所を徐々に広げていきます。そのため、攻撃に気づいたときには重大な被害が及んでいる可能性があります。

いずれの型においても早期発見・早期対応をすることが被害を最小限に抑えるためのカギとなります。

無差別型攻撃との違い

サイバー攻撃には、標的攻撃のほかにも無差別攻撃と呼ばれる手口が存在します。無差別型攻撃とは、不特定多数を狙ってサイバー攻撃を行うことです。主に以下のような攻撃が挙げられます。

▼無差別型攻撃の代表的な手口

- メールに添付した偽のWebサイトへ誘導させて、ID・パスワードや口座情報などを入力させる

- セキュリティの脆弱性をついてシステムに不正アクセスして、情報の盗取や不正操作を行う

一方の標的型攻撃は、あらかじめターゲットを絞ったうえで入念な準備を行い、攻撃を実施します。メールの受信者が「自分宛てのメールだ」と思いこませるような件名・本文で送信されるため、不審な点がなくサイバー攻撃と気がつかないケースも少なくありません。

標的型攻撃の代表的な手法

標的型攻撃では、ターゲットを騙してメールに添付したURLやファイルを開かせたり、重要な情報の入力を指示したりする手法が用いられることが特徴です。

代表的な手法には、次の3つが挙げられます。

① 標的型メール攻撃

標的型攻撃でもっとも主流とされる手口は、メールを用いた攻撃です。

従業員・取引先・顧客などの関係者になりすまして、マルウェアを仕込んだメールを開封させたり、URLのリンクをクリックさせたりすることで、重要な情報を盗み取ります。

メールの件名には“緊急”、“注意喚起”、“問い合わせ”などの文言が記載されており、メールを受け取った人が思わず開封してしまうような手口が用いられていることが特徴です。

特に近年では、実在する人物の氏名を使用したり、添付ファイルのアイコンを本物同然に擬態させたりして手口が巧妙化しており、不審なメールの判別が難しくなっています。

② 水飲み場型攻撃

水飲み場型攻撃とは、Webサイトを使用した攻撃です。

ターゲットが頻繁に閲覧するWebサイトを調査して、そのWebサイト上でウイルスに感染させるための不正なプログラムを設置します。そのあと、ターゲットがWebサイトを閲覧すると、使用したコンピュータがウイルスに感染してしまう仕組みとなります。

水飲み場型攻撃においても、普段閲覧しているWebサイトを攻撃のルートに使用するため、被害に気がつきにくいことが特徴です。

③ APT攻撃

APT(Advanced Persistent Threat)攻撃とは、標的型メール攻撃や水飲み場型攻撃を初期潜入手段として用いて、複数の手法を用いて継続的に攻撃を行う手口です。

企業のシステムに不正に侵入して、保有する機密情報を盗取または改ざんすることを目的に行われます。標的型攻撃のなかでも、より大規模かつ重大な機密情報を盗み取るために行われるため、被害が広がりやすくなります。

なお、ウイルスを含むマルウェアについてはこちらの記事で解説しています。併せてご確認ください。

標的型攻撃の被害にあった事例

ここからは、実際に標的型攻撃の被害にあった企業の事例について紹介します。

不正プログラムのダウンロードを誘導した事例

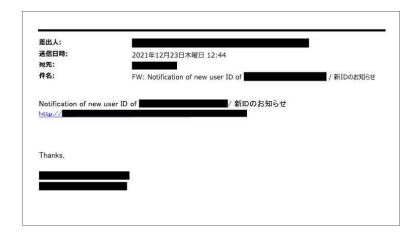

2021年に機械部品関連の製造事業者に対して行われた攻撃では、“新IDのお知らせ”と称して、不正プログラムが仕掛けられたファイルのダウンロードを誘導するメールが送信されました。

▼標的型メールの文面

画像引用元:警察庁『令和3年におけるサイバー空間をめぐる脅威の情勢等について』

アカウントのパスワードを盗もうとした事例

2021年に半導体の製造事業者に対して行われた攻撃では、添付ファイルから偽のパスワード入力画面を表示させて、業務で使用するアカウントのパスワードを入力するように誘導するメールが送信されました。

▼標的型メールの文面

画像引用元:警察庁『令和3年におけるサイバー空間をめぐる脅威の情勢等について』

このように、関係者になりすまして受信者を信用させたり、興味を惹くキーワードを盛り込んでファイルを開かせたりなど、さまざまな種類の手口が確認されています。

出典:警察庁『令和3年におけるサイバー空間をめぐる脅威の情勢等について』

標的型攻撃を防ぐ基本の対策

巧妙な手口で攻撃を仕掛けてくる標的型攻撃を防ぐためには、従業員の意識を強化するとともに、技術的なセキュリティ対策を講じることが必要です。

ここからは、基本となる4つの対策について解説します。

対策①|不審な添付ファイルやリンクを開かない

1つ目の対策は、不審な添付ファイルやリンクを開かないことです。

標的型攻撃の多くは、メールを使って攻撃を仕掛けてきます。マルウェアを仕込んだファイルを添付したり、悪意のあるコードが実行されるWebサイトのURLを記載したりしたメールを送り、巧妙にファイルやリンクを開かせようと誘導します。

少しでも不審に感じる要素がある場合は、添付ファイルやリンクを安易に開かないようにすることが重要です。

▼確認するポイント

- 署名と送信者のメールアドレスが異なっていないか

- 日本語の言い回しや単語などに不自然な点はないか

- 添付ファイルの種類とアイコンが一致しているか

対策②|OSを最新のバージョンに保つ

2つ目の対策は、OSを最新のバージョンに保つことです。

標的型攻撃のなかには、Microsoft EdgeやChromeなどの脆弱性を狙って不正なプログラムが仕掛けられるケースがあります。

古いバージョンのOSやソフトウェアを使い続けると、セキュリティの脆弱性を突いて攻撃が行われるリスクがあります。新しいバージョンや脆弱性対応の修正パッチがリリースされたら、すぐにインストールすることが重要です。

対策③|従業員への教育を行う

3つ目の対策は、従業員への教育を行うことです。

標的型攻撃では、たった1台でも端末への侵入を許してしまうと、そこを踏み台にして被害が広がるリスクがあります。

一人ひとりのセキュリティへの意識を高めるために、不審な添付ファイルやリンクを開かないように周知するとともに、以下の方法で教育を行うことが重要です。

▼従業員への教育方法

- 実際にあった被害事例を紹介して啓発を行う

- 標的型攻撃のインシデントを想定した演習を定期的に実施する

- 不審なメールが届いたときの初動対応のフローをマニュアルで共有する

- セキュリティ対策の知識や理解度などを測るWebテストを実施して、評価点が低い従業員への個別研修を行う

対策④|エンドポイントセキュリティを強化する

4つ目の対策は、エンドポイントセキュリティの強化です。

エンドポイントセキュリティとは、パソコンやスマートフォンなどネットワークの末端に位置する端末にセキュリティ対策を施すことです。

標的型攻撃は、主にメールの送付によって従業員の端末へウイルスを感染させてからネットワークへの侵入を図るため、端末への対策は欠かせません。

エンドポイントセキュリティについてはこちらの記事で詳しく解説しています。併せてご確認ください。

ゼロトラストの概念に基づいたセキュリティ対策が重要

基本的な対策を講じたうえで重要となる概念がゼロトラストです。ゼロトラストとは“すべての通信を信用しない”という考え方です。社内外を問わず、エンドポイントを含めたすべてのアクセスを検証してチェックすることで、通信の安全性を高められます。

また、ネットワークやOS、端末などの多層防御を実施することで、サイバー攻撃を受けた際の被害を最小限に抑えられます。ゼロトラストに基づいたセキュリティ対策には、以下が挙げられます。

監視・封鎖・リカバリー

すべてのアクセスを監視して、ウイルスの侵入を防止・駆除するセキュリティ製品を導入する方法があります。複数の製品を組み合わせることで、強固な防御体制を整えられます。

▼ゼロトラストを実現するためのセキュリティ製品の例

| 製品 |

内容 |

| SIEM | イベントの監視やログの統合管理を行い、インシデントを検知する |

| EPP | 端末で受信したファイルをスキャンしてウイルスを検知する |

| EDR | 端末へのウイルス感染を検知して、マルウェアの除去や拡散の防止を実施する |

認証を強化する

社内外のすべての通信にリスクがあることを前提に、ネットワークやシステムにアクセスする際の認証を強化する必要があります。基本的なID・パスワードの設定に加えて、自社の環境に合わせた認証手段を追加することが重要です。

▼認証を強化する方法

- 複数の要素を組み合わせて本人確認を行う多要素認証を導入する

- 管理者によるユーザーIDの統合管理を行う

- 一度のユーザー認証で複数のシステム・サービスにログインするシングルサインオンを導入する

- デジタル証明書を導入して本人確認を行う

プロキシとSWGによるネットワークの制御を行う

外部からの不審なアクセスをブロックしたり、不正プログラムが仕掛けられた外部のWebサイトにアクセスしたりしないように、ネットワークの制御を行います。

プロキシとは、社内外のネットワークの境界において通信を中継するサーバのことです。すべての通信にプロキシを中継させることで、ログの集積をはじめ、外部からのアクセスに対してウイルスのチェックを行ったり、外部のWebサイトへのアクセスを制限したりできます。

このプロキシの機能を拡充させたクラウドサービスがSWG(Secure Web Gateway)です。SWGを導入すると、端末とネットワークを中継して不正なアクセスを遮断したり、許可していないアプリケーションを制御したりできます。

▼SWGの主な機能

| 機能 | 内容 |

| Webフィルタリング | 業務に関連のない、または社内ポリシーに反するWebサイトへのアクセスを制限・禁止する |

| サンドボックス | 社内ネットワークから離れた仮想環境でマルウェアや不正プログラムを分析して安全性を確認する |

| アプリケーション制御 | 業務に必要のないアプリケーションの使用を制限・禁止する |

| アンチウイルス | マルウェアの検知と除去を行う |

なお、ゼロトラストセキュリティについてはこちらの記事で詳しく解説しています。併せてご確認ください。

ゼロトラストセキュリティの課題

標的型攻撃への対策としてゼロトラストセキュリティは有効ですが、導入・運用にあたってはいくつか課題もあります。

▼ゼロトラストセキュリティの課題

- 導入コストが高くなる可能性がある

- セキュリティ製品の導入や運用の難易度が高い

- 社内外でセキュリティポリシーを揃える必要がある

- ウイルススキャンをとおり抜けるマルウェアが存在する

セキュリティポリシーに沿って、社内外にあるすべてのネットワーク・端末・アプリケーションのなどの場所でさまざまなセキュリティ製品を導入すると、コストや運用の負担が増えやすくなります。

標的型攻撃への対策を強化する際は、自社の業務環境や予算などを踏まえて導入しやすいセキュリティ製品を検討することが重要です。

ゼロトラストだけでは解決できないセキュリティ対策をmoconaviが実現!

『moconavi(モコナビ)』は、安全な通信環境でリモートアクセスを行えるソリューションです。業務効率化に役立つ機能に加えて、ゼロトラストの概念に基づいたさまざまなセキュリティが備わっているため、社内外で事業活動を行う企業におすすめです。

また、既存の端末に専用アプリケーションをインストールするだけで利用できるため、VPNの構築や端末の調達にかかるコストと労力を抑えられます。

▼moconaviの主なセキュリティ機能

- サンドボックス内に業務アプリを配置するため、端末上にデータが残らない

- 生体認証と連携したシングルサインオンによるユーザー認証を行える

- メールのURLリンクを無効化して、標的型攻撃のリスクを防止できる

- ゼロトラストの仕組みを標準搭載しており、SWG経由の通信でアクセスを制御できる

ゼロトラストセキュリティで解決できない課題もカバーできるソリューション『moconavi』について、詳しくはこちらをご確認ください。

誤解だらけのゼロトラスト テレワークの安全を守るために

従来の境界防御型のセキュリティでは巧妙化する脅威には対応しきれず、「ゼロトラストセキュリティ」が注目されるようになりました。

ゼロトラストでできること、できないことを整理し、理想的な対策についても紹介しています。