多要素認証(MFA)でセキュリティを強化する。仕組みやメリットを解説

- 投稿日:2021 - 6 - 3

- 更新日:2023 - 12 - 25

場所・端末を問わず、インターネットを経由して利用できるクラウドサービスは、多様な働き方の実現や業務の効率化に役立てられています。

一方で、社外から社内のネットワークにアクセスしたり、モバイル端末を社外に持ち運んだりする機会が増えることによって、インターネットを介したサイバー攻撃、端末の紛失・盗難などによる不正アクセスのリスクがあります。

不正アクセスのリスクを防いで企業の情報資産を守るためには、情報端末やクラウドサービスなどへアクセスする際に、本人かどうかを確認する“多要素認証(MFA:Multi-Factor Authentication)”を取り入れることが有効です。

この記事では、多要素認証の仕組みやほかの認証方法との違い、導入メリットなどについて解説します。

多要素認証(MFA)とは

多要素認証とは、2つ以上の認証要素を用いてユーザー本人かどうかを認証する方法です。MFAとも呼ばれます。

パソコン・スマートフォンなどの情報端末をはじめ、業務システムやクラウドサービスなどにログインする際の本人確認に活用されています。

1つの認証要素・認証方式を用いる場合に比べて、複数の識別情報を組み合わせてユーザーが本人かどうかをより正確に確認できることから、第三者によるなりすましや不正アクセスなどを防ぎやすくなります。

多要素認証(MFA)の仕組み

多要素認証には、知識情報・所持情報・生体情報の3つの認証要素があり、このうち2つ以上の異なる要素を組み合わせて認証を行う仕組みとなっています。

▼多要素認証の3つの要素

| 要素 |

例 |

| 知識情報 | ID、パスワード、生年月日、電話番号、秘密の質問 など |

| 所持情報 | スマートフォンのSMS認証、ICカード、ワンタイムパスワード、USBセキュリティキー など |

| 生体情報 | 指紋、静脈、虹彩、顔 など |

知識認証

知識認証は、ユーザー本人だけが知っている知識情報を入力して本人確認を行う認証方法です。認証のための端末やICカードなどが必要ないため、スピーディにログインがしやすくなります。

ただし、知識情報は人間の記憶力に頼ることから、忘れてしまったり、第三者から推測されたりしやすいという注意点もあります。

所持認証

所持認証は、ユーザー本人が持っている物の所持情報を用いて本人確認を行う認証方法です。自身でID・パスワードを記憶・管理することなく、端末があれば簡単にログインを行えるようになります。

1回の認証を行うごとにログイン情報が使い捨てになる“ワンタイムパスワード”や、時間制限が設けられた“SMS認証”などの所持認証を導入すると、万が一ログイン情報が流出してしまった場合にも被害を最小限に抑えられます。

ただし、認証に必要な端末や媒体自体を紛失すると、第三者による不正アクセスが行われたり、ユーザーがログインできなくなったりするリスクがあります。

生体認証

生体認証は、ユーザー本人の生体情報を用いて本人確認を行う認証方法です。

指紋・静脈・虹彩などは一人ひとりに固有する生体情報となり、複製や第三者によるなりすましが難しいため、知識認証・所持認証と比べてセキュリティを強化しやすくなります。

ただし、ユーザーが映っている写真から生体情報を偽造されるケースもあり、万が一情報が流出するとその認証要素を使用できなくなる可能性があります。また、マスクを着用したり、けがをしたりすると本人でも認証がうまくいかないこともあります。

多要素認証(MFA)とほかの認証方法の違い

多要素認証と混同されやすい認証方法に、“要素認証”と“二段階認証”があります。それぞれ認証に用いる要素の種類や、認証する段階数の定義に違いがあります。

要素認証の違い

要素認証は、知識情報・所持情報・生体情報の3つの要素のうち、いずれかを用いた認証方法を指します。多要素認証と比較して、使用する認証要素の種類に違いがあります。

▼多要素認証と要素認証における認証要素の種類

| 認証方法 |

認証要素の種類 |

例 |

|

| 多要素認証 |

2種類以上 |

ID・パスワードを入力したあと、指紋を確認する(知識認証+生体認証) | |

| 要素認証 | 単要素認証 | 1種類 | ID・パスワードを入力する(知識認証) |

| 二要素認証 | 2種類 | ID・パスワードを入力したあと、秘密の質問に回答する(知識認証+知識認証) | |

要素認証のうち、2種類の認証要素を用いる場合には“二要素認証”、1種類の認証要素だけを用いる場合には“単要素認証”と呼ばれます。したがって二要素認証は、多要素認証の一つに含まれます。

ニ段階認証の違い

二段階認証とは、認証方法を“認証の段階数”によって分類した場合に、2つの段階を踏む認証方法を指します。

多要素認証では、2つ以上の異なる認証要素を組み合わせて認証を行うのに対して、二段階認証では認証要素の数は問わず、2回の段階を踏んで認証を行います。

▼多要素認証とニ段階認証における認証の段階数

| 認証方法 | 認証の段階数 | 認証要素の種類 | 例 |

| 多要素認証 | 問わない | 2種類以上 | ID・パスワードを入力したあと、指紋を確認する(知識認証+生体認証) |

| ニ段階認証 | 2段階 | 問わない | ID・パスワードを入力したあと、秘密の質問に回答する(知識認証+知識認証) |

多要素認証のうちニ要素認証は、認証の段階数で分類すると“二段階認証”にも該当します。ただし、二段階認証であっても2つの段階でどちらも同じ種類の要素を用いている場合には、単要素認証とされます。

▼ニ段階認証の例

| 認証方法 | 例 |

| 二段階認証かつ多要素認証 |

|

| 二段階認証かつ単要素認証 |

|

ニ段階認証かつ単要素認証の場合は、多要素認証と比べてセキュリティの安全性は低くなりやすいといえます。より強固な認証を行うには、複数の異なる認証要素を用いる多要素認証が求められます。

多要素認証が求められるようになった背景

クラウドサービスの利用拡大、テレワーク・リモートワークの普及によって、業務に使用する端末や社外のネットワークを経由する機会が増えました。

オフィス環境内で管理された端末やネットワークで運用する場合と比べて、外部に触れる機会が増えるとセキュリティのリスクが高まることから、多要素認証の導入が求められています。

▼セキュリティのリスク

- インターネットを経由したサイバー攻撃

- モバイル端末の紛失・盗難による情報漏えい

- 社内ネットワークへの接続時における通信内容の窃取

- ウイルス感染やログイン情報の窃取による不正アクセス

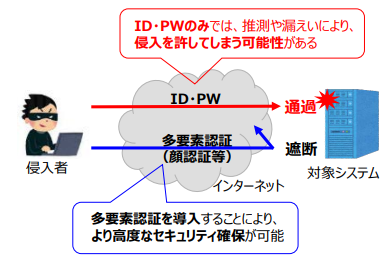

ID・パスワードによる認証だけでは、推測や使い回しによるログイン情報の流出によって不正にアクセスされてしまい、十分な防御が難しくなります。

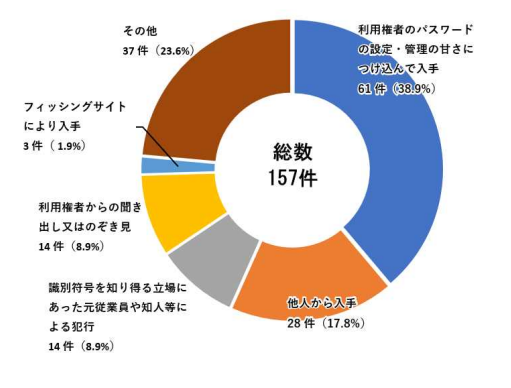

実際に、不正アクセスで検挙された約5割が、パスワード設定の甘さや他人からの入手による手口で行われています。

▼不正アクセスの手口

画像引用元:警察庁『令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について』

社内ネットワークに侵入されたり、クラウドサービスに不正にログインされたりすると、機密情報の盗取やほかのシステムへの攻撃の踏み台とされる可能性も考えられます。

ネットワークやクラウドサービスなどを利用する際のなりすましや不正アクセスを防ぐには、多要素認証で本人確認を強化することが重要です。

出典:警察庁『令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について』

多要素認証で本人確認を行うメリット

多要素認証を用いて本人確認を行うことで、より高度なセキュリティを確保できるメリットがあります。

▼多要素認証のメリット

画像引用元:経済産業省『産業界へのメッセージ』

ID・パスワードを不適切な体制で管理していて情報が漏えいしたり、サイバー攻撃によって盗まれたりすると、本人でない人物の侵入を許してしまうリスクがあります。多要素認証を導入するとより強固な認証を行えるため、不正アクセスを防止できます。

総務省がまとめた『テレワークセキュリティガイドライン 第5版』によると、多要素認証を設定しているアカウントはそうでない場合と比較して、99.9%セキュリティの被害確率が低いという結果が報告されています。

また、使用するシステムやクラウドサービスが増えると、ID・パスワードの数が増加して管理が煩雑化しやすくなります。知識認証以外の認証要素を用いて多要素認証を行うことで、ID・パスワードの管理や再発行などの対応が不要になり、ユーザーと管理者の利便性向上につながります。

出典:経済産業省『産業界へのメッセージ』/総務省『テレワークセキュリティガイドライン 第5版』

多要素認証が導入されている場面

私たちの身の回りでは、業務に使用するシステムやサービスを利用するときだけでなく、さまざまな場面で多要素認証が導入されています。

▼銀行のATM

銀行のATMでは、通帳やキャッシュカードによる所持認証に加えて、暗証番号による知識認証が利用されています。

▼WebサービスのSMS認証

ECサイトやチケットサイトなどのWebサービスでは、二段階認証を設定するとサービスへのログイン時や決済時などにSMS認証が求められます。ID・パスワードによる知識認証に加えて、スマートフォンや認証アプリでの所持認証が行われています。

▼USBセキュリティキーによる認証

Webサービスや社内システムに接続する際に、ログイン用の認証情報を用いた知識認証に加えて、USBセキュリティキーによる所持認証を使った多要素認証を導入している企業があります。

多要素認証によるセキュリティ対策が企業の情報を守る

クラウドサービスの利用やテレワーク・リモートワークが広がるなか、企業の情報資産を守るには、認証に関するセキュリティを強化することが求められます。

ID・パスワードによる認証だけでは、ログイン情報の推測・盗取によってなりすましや不正アクセスが行われるリスクが残ります。記憶・所持・生体情報から2つ以上組み合わせる多要素認証を導入して、異なる認証要素を組み合わせた本人確認を行うことによって、より強固な認証を行えるようになります。

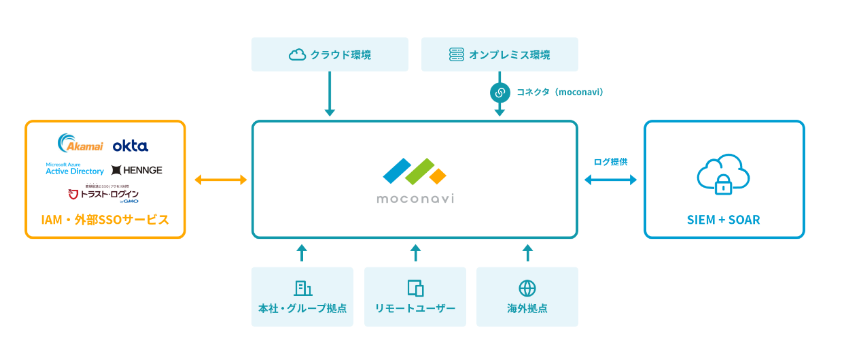

モバイル端末を用いて安全な環境でクラウドサービスを利用するには、『moconavi(モコナビ)』の導入がおすすめです。moconaviは、テレワーク・リモートワークで業務を安全に行うためのリモートアクセスサービスです。

端末識別IDを使った認証とID・パスワードによる知識認証、生体認証などの強固な多要素認証を導入しており、クラウドサービスやオンプレミス環境のシステムへのアクセスを安全に行えます。

▼moconaviの認証方法

SAMLやOAuthなどの代表的な各種認証方式に対応しており、生体認証と連携したシングルサインイン(SSO)が可能です。

なお、多要素認証を提唱したNISTは、ゼロトラストについても発表を行っています。ゼロトラストに基づくセキュリティの概念や対策については、こちらの資料をご確認ください。

その対策は間違っている!? 誤解だらけのゼロトラスト

テレワークの安全を守るために

企業のセキュリティ担当者さまに向けて、改めてゼロトラストを解説いたします。

ゼロトラストでできること、できないことを整理し、理想的な対策についても紹介していますので、ぜひご一読ください。